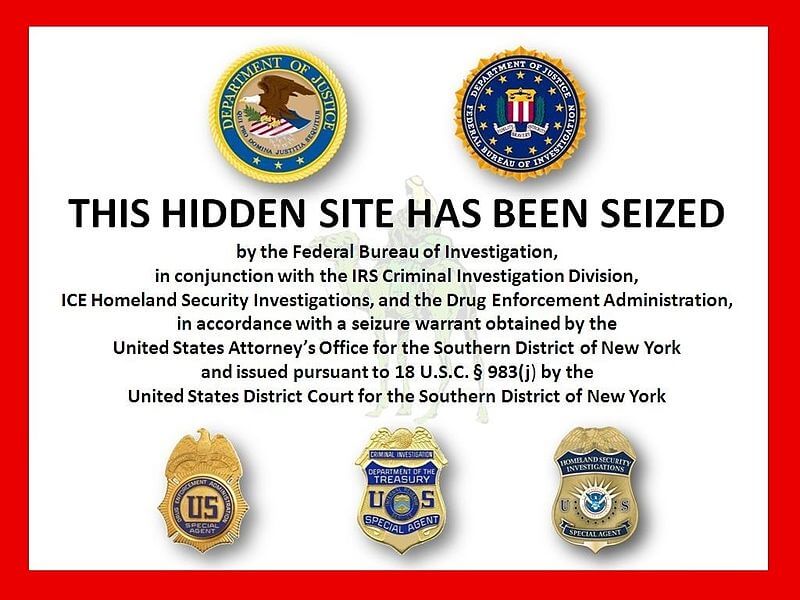

Alpha bay, Silk Road, Hansa: Ils ont fait les gros titres des journaux durant des semaines. Ils étaient des marchés souterrain qui proposaient des biens et services illicites et qui ont respectivement fermé en 2013 et 2017. Tous utilisaient Tor, le réseau Internet parallèle le plus utilisé aujourd’hui, appelé Darknet.

DARKNET

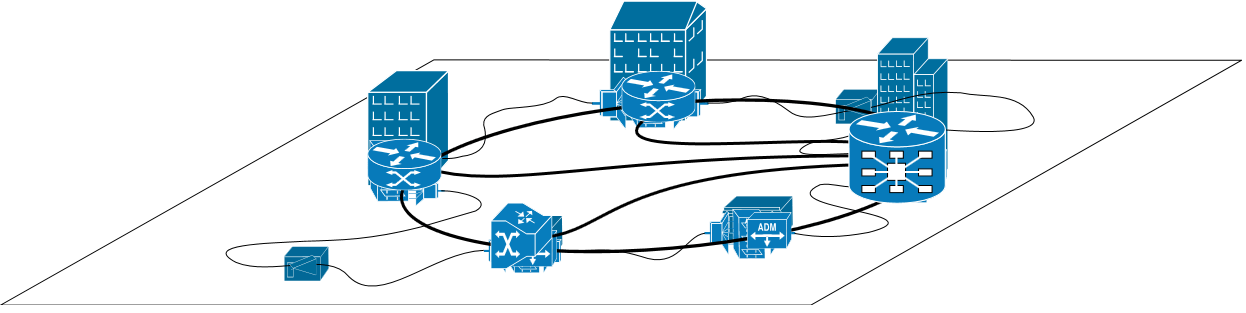

Les ordinateurs connectés à internet utilisent le protocole “Internet protocol suite ” (TCP/IP) pour communiquer entre eux. Les Darknets sont des réseaux d’ordinateur qui communiquent en utilisant leurs propres protocoles de communication bâti sur TCP/IP (réseau superposé).

(Ici, les câbles en gras représentent le réseau superposé et les autres TCP/IP. Nous pouvons constater que les ordinateurs ne sont pas reliés de la même manière au sein des deux réseaux.)

Comme les ordinateurs faisant partie d’un Darknet sont interconnectés via des protocoles personnalisés, ils garantissent habituellement un meilleur respect de la vie privée que Internet, offrent souvent des services de communication anonymes (email, messagerie instantanée, etc) et des données seulement accessibles en utilisant le protocole spécifique au Darknet en question.

Leur but est de garantir une anonymisation parfaite entre le fournisseur de données (comme un serveur web) et le client accédant à ces données (comme un navigateur) en utilisant un système de routage complexe et des règles de chiffrement spécifiques.

CAS D’UTILISATION

Les Darknets ont originellement été créés pour garantir la sécurité des opposants politiques et contourner la censure pratiquée par les régimes totalitaires, mais aussi comme réaction à la surveillance de masse utilisée par certaines organisations gouvernementales.

Bien que ces réseaux soient encore grandement utilisés pour ces motifs, des organisations criminelles s’y sont implantées, attirées par l’anonymat qu’ils fournissent. Le partage de contenus illégaux et la vente de produits ou services illicites y sont grandement facilités car ils ne sont pas accessibles sans connaître leur adresse exacte, ainsi les moteurs de recherches ne sont pas capable de les référencer (Deep Web).

Les serveurs proposant ce genre de contenus sont difficiles à stopper et leurs administrateurs encore plus difficiles à arrêter. Ainsi, le fondateur de Silk Road a pu être interpellé grâce à l’utilisation de pots de miel mise en place par la Drug Enforcement Administration (DEA).

Plusieurs Darknets sont aujourd’hui en activités, les plus connus étant Freenet, I2P et Tor. Ce dernier étant le plus populaire (autant pour la liberté d’expression que pour les activités criminelles), nous nous concentrerons sur lui.

TOR

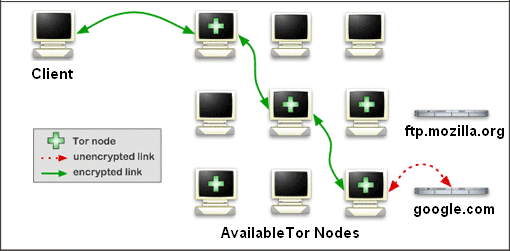

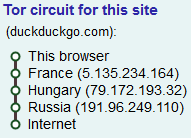

Tor est composé de multiples relais réseau qui se connectent les uns aux autres. En utilisant Tor, le trafic réseau s’écoule à travers ces nœuds utilisant un chemin aléatoire, tout en étant chiffré et déchiffré à la volée, avant d’atteindre un “nœud de sortie” qui se connectera au service désiré, utilisant une connexion standard.

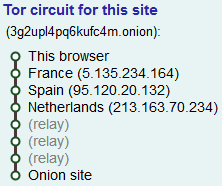

Les administrateurs réseaux peuvent configurer les services qu’ils gèrent pour être directement accessibles via le réseau Tor, supprimant ainsi la nécessité de passer par un nœud de sortie, en utilisant une adresse “.onion”.

Un tel exemple est le moteur de recherches DuckDuckGo, accessible en utilisant les adresses https://duckduckgo.com et 3g2upl4pq6kufc4m.onion.

Cependant, certains services ne sont joignables qu’en utilisant une adresse “.onion” et n’ont pas d’équivalent standard. Ils sont appelés “services cachés” et proposent habituellement des contenus illégaux, comme les marchés souterrains.

DEEP WEB

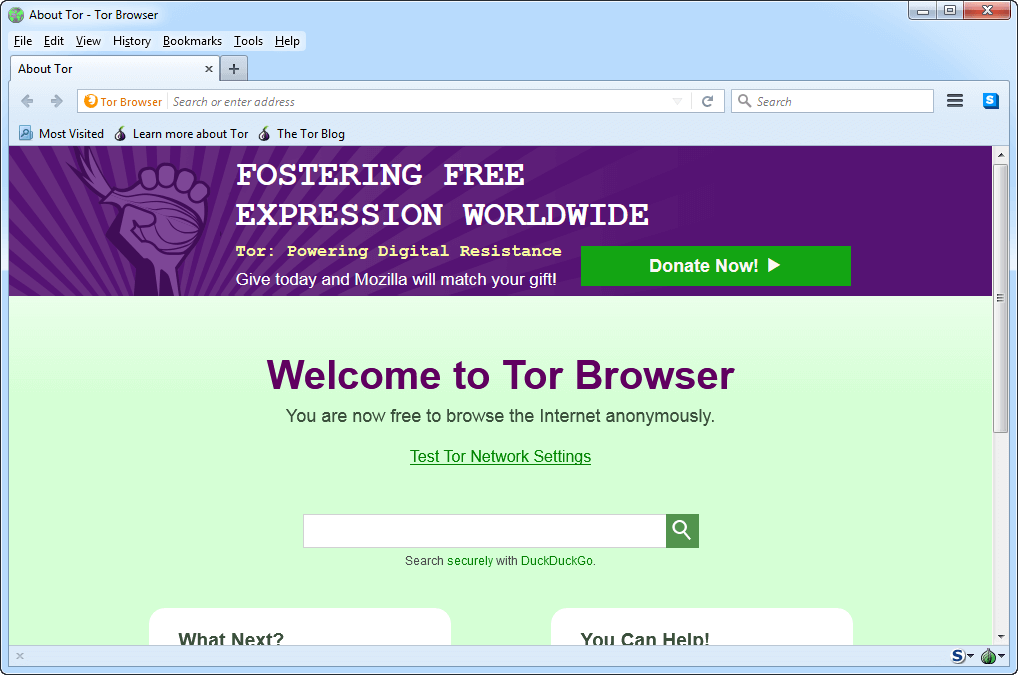

La manière la plus facile de se connecter au réseau Tor est d’utiliser Tor Browser. Basés sur Mozilla Firefox, il automatise la connections aux nœuds et est déjà configuré pour traités les liens “.onion”.

De manière à assurer une anonymisation maximale and de prévenir les fuites de données (comme l’adresse IP de l’utilisateur), l’interprétation du JavaScript et les fonctionnalités WebSockets sont désactivés, ce qui peut altérer le fonctionnement de certains sites.

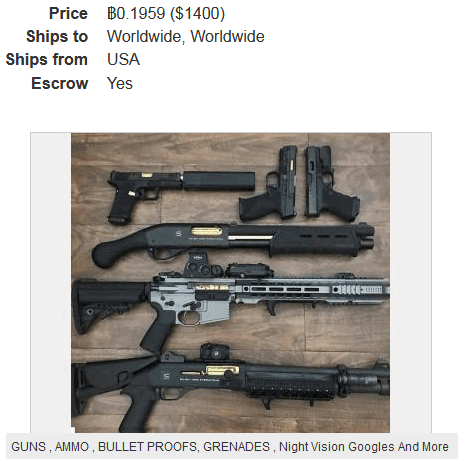

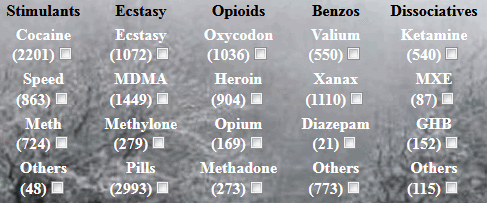

Bien que de nombreux marchés illégaux ont été fermés en 2017, il est encore possible d’en trouver facilement. Les biens les plus proposés sont des drogues ou des médicaments qui requièrent normalement des prescriptions pour les obtenir (habituellement des opiacés), suivis par des numéros de cartes de crédits et des listes de mots de passe, des contrefaçons, ainsi que des comptes de sites pornographiques.

Certains marchés proposent des contenus plus problématiques comme des vidéos pédopornographiques, des armes et même des services de tueurs à gages, mais ils sont bien plus difficiles à trouver. La transaction entre l’acheteur et le vendeur est anonyme, le payement est réalisé en utilisant des crypto-monnaies.

RISQUES TECHNIQUES

Bien que Tor soit anonyme, certaines failles peuvent être exploitées qui peuvent permettre aux agences d’application de la loi de localiser l’emplacement réel designé par un lien « .onion ». Une fois le serveur confisqué, il est très facile de le reprogrammer pour servir du code permettant d’obtenir l’identité réelle du visiteur. L’achat de biens illicites est puni par la loi dans la plupart des pays.

Des pirates peuvent également configurer des nœuds de sortie pour récolter des adresses email et des mots de passe utilisés par les utilisateurs de Tor lorsqu’ils se connectent à des comptes en ligne. Ce genre d’attaques peut facilement être évité en utilisant du chiffrement de bout en bout (HTTPS au lieu de http).

Plus rarement, le trafic réseau peut être modifié de manière à inclure des malware dans les applications téléchargées. Cependant, ceci ne fonctionne pas avec celles comportant une signature numérique.

CONCLUSION

Tor et les Darknets en général sont d’excellent outils pour améliorer la liberté d’expression des personnes oppressées ou menacées telles que les opposants politiques ou les lanceurs d’alertes, même s’ils présentent une face plus sombre. Lorsque vous utilisez Tor, ne considérer jamais que vous êtes totalement anonyme et que vous êtes protégé à 100% des éventuels répercussions légales associées à vos actions.