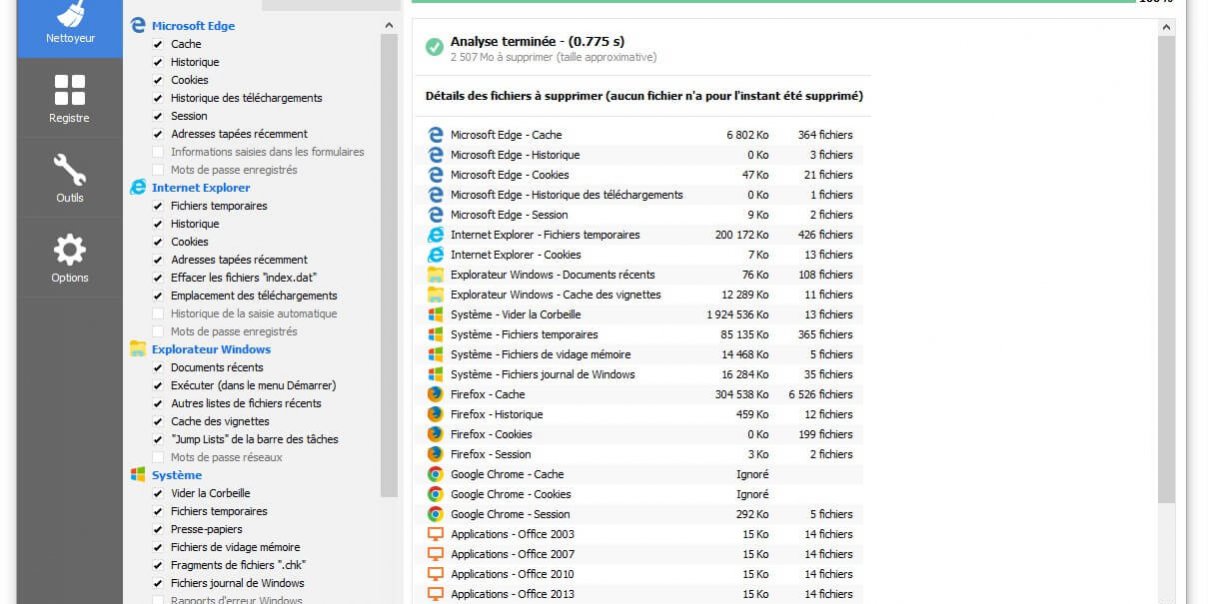

La version 5.33 du populaire logiciel de nettoyage CCleaner a été compromise pour installer le malware Floxif en utilisant une méthode d’injection de DLL. Les anciennes et nouvelles versions du logiciel ne sont pas affectées, et Avast (la société propriétaire de CCleaner) prétend que la mise à jour vers la version 5.34 du logiciel supprime le malware.

Mise à jour : 21 septembre

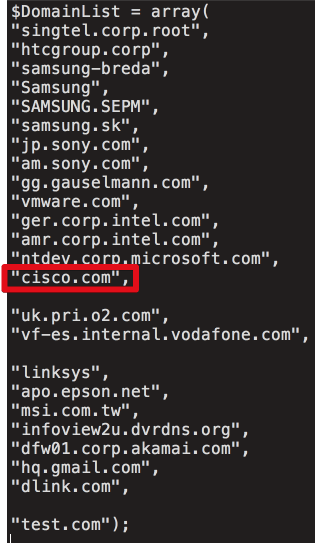

La société Talos a découvert que l’infection supposée dormante filtrait simplement les machines pour trouver des cibles spécifiques via le server C&C (command and control). Après avoir analysé le code présent sur le serveur, ils ont découvert un fichier contenant une liste de cibles potentielles, incluant Cisco, Samsung ainsi que d’autres grandes corporations.

Ils ont également découvert que 20 machines appartenant à ces organisations avaient été infectées par une deuxième vague de code malveillant. Pour le moment, nous ne savons pas ce que réalise ce code. Une autre clé de registre contenant un malware (exécuté plus tard par l’infection) a été trouvée:

HKLM\Software\Microsoft\Windows NT\CurrentVersion\WbemPerf\001 HKLM\Software\Microsoft\Windows NT\CurrentVersion\WbemPerf\002 HKLM\Software\Microsoft\Windows NT\CurrentVersion\WbemPerf\003 HKLM\Software\Microsoft\Windows NT\CurrentVersion\WbemPerf\004 HKLM\Software\Microsoft\Windows NT\CurrentVersion\WbemPerf\HBP

Que s’est-il passé ?

Toutes les grandes compagnies utilisent une méthodologie nommée « Intégration et déploiement continu », qui permet de simplifier, de rendre plus rapide et de sécuriser la mise à jour des applications (tests y compris). Habituellement, ceci nécessite une machine dédiée où le code source est compilé pour obtenir le nouveau fichier binaire/installeur.

Cette machine a également la responsabilité de signer le fichier définitif de manière à s’assurer qu’aucune version altérée de l’application ne puisse se propager en utilisant le nom de la compagnie (voir l’article concernant la signature de code).

Il est fort probable (même si non confirmé) que cette machine ait été compromise et que des hackers en aient obtenu l’accès. Ils ont alors soit modifié le code source (peu probable) ou ajouté une routine de modification (patch) sur le fichier final, juste avant que le processus de signature de code ne prenne place (très probable).

Le Patch

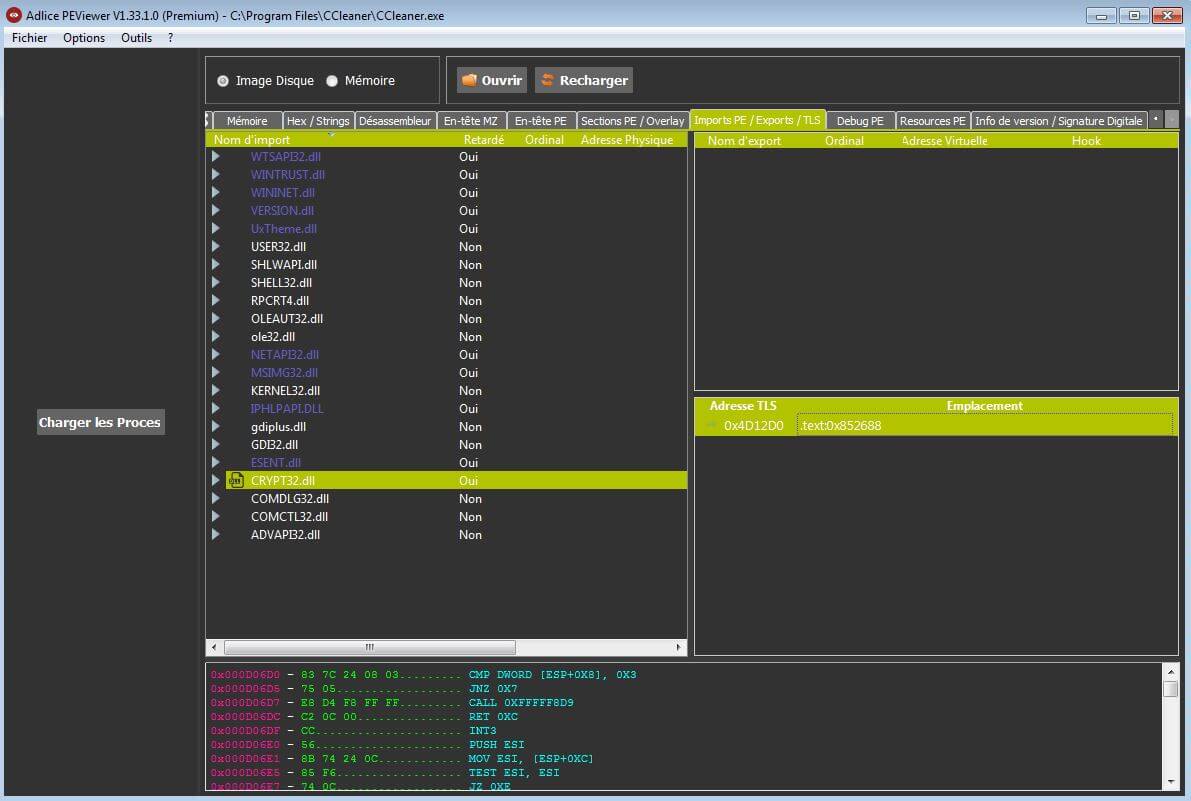

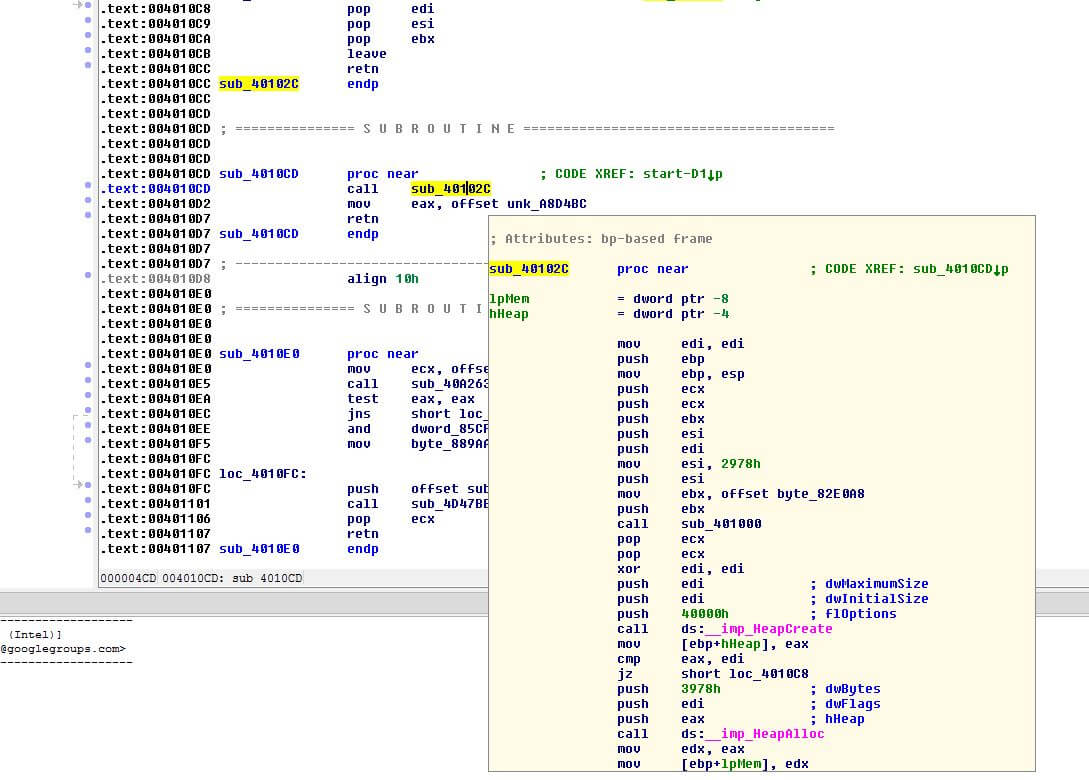

Le binaire officiel de CCleaner a été patché de manière à utiliser la méthode du callback TLS. Cela signifie que le callback TLS est exécuté, avant même le véritable point d’entrée du binaire. De cette manière, le malware exécute son propre code avant de lancer le programme légitime.

Dans cette routine, le malware exécute ce qui semble être un loader PE, en utilisant la méthode de création et d’exécution de Tas (Heap). La charge utile est une DLL encryptée (XOR) stockée sans entêtes PE (de manière à éviter de se faire détecter par les antivirus), et une fois chargée lance un nouveau thread qui exécutera le code du malware.

Le code du malware utilise la clé de registre suivante pour y stocker des informations:

HKLM\SOFTWARE\Piriform\Agomo

Pour le moment, le malware ne semble pas agressif et se contente d’enregistrer des données concernant la machine (nom, adresse IP, etc…). Cependant, ceci pourrait très vite changer si le propriétaire du malware décidait d’envoyer des ordres différents depuis le server C&C. Il pourrait demander d’installer un Ransomware, par exemple.

Mise à jour : Le serveur C&C ainsi que les noms de domaines DGA ont été saisis, ainsi en théorie le malware ne peut plus rien faire à présent.

Suppression

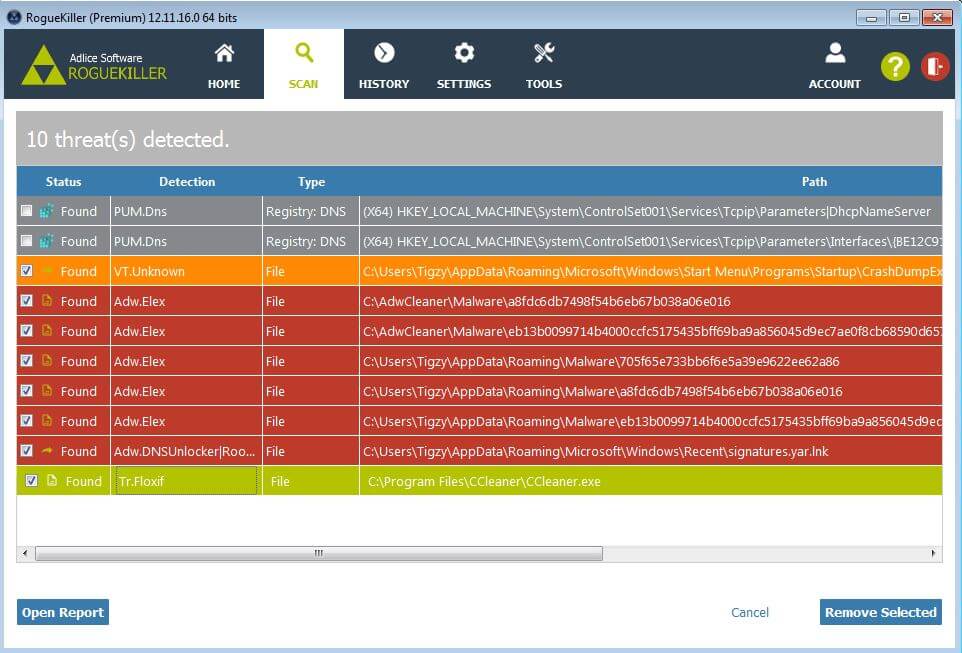

Avast prétend que mettre CCleaner à jour vers la version 5.34 résout le problème et supprime le malware. Cependant, RogueKiller (version 12.11.16 et supérieure) détecte la version infectée de CCleaner, ainsi que les clés de registre utilisées par le malware.

Links

– http://blog.talosintelligence.com/2017/09/avast-distributes-malware.html

– http://blog.talosintelligence.com/2017/09/ccleaner-c2-concern.html

– https://www.piriform.com/news/blog/2017/9/18/security-notification-for-ccleaner-v5336162-and-ccleaner-cloud-v1073191-for-32-bit-windows-users

– https://www.bleepingcomputer.com/news/security/ccleaner-compromised-to-distribute-malware-for-almost-a-month/